Cookie:代表你身份的东西存储在浏览器

同源策略:A网站填充A Cookie

时效性:默认情况下 一次会话(浏览器重启)

XSS:窃取cookie

CSRF:利用cookie

CSRF防御:

1.验证 HTTP Referer 字段;

2.在请求地址中添加 token 并验证;

3.在 HTTP 头中自定义属性并验证。

CSRF漏洞产生的原因:是网站对用户的身份没有进行严格的认证,导致用户的身份令牌被盗用,从而造成用户信息泄露或用户信息被修改等 。

CSRF攻击攻击原理及过程如下**:

1.用户C打开浏览器,访问受信任网站A,输入用户名和密码请求登录网站A;

2.在用户信息通过验证后,网站A产生Cookie信息并返回给浏览器,此时用户登录网站A成功,可以正常发送请求到网站A;

3.用户未退出网站A之前,在同一浏览器中,打开一个TAB页访问网站B;网站B接收到用户请求后,返回一些攻击性代码,并发出一个请求要求访问第三方站点A;

4.浏览器在接收到这些攻击性代码后,根据网站B的请求,在用户不知情的情况下携带Cookie信息,向网站A发出请求。网站A并不知道该请求其实是由B发起的,所以会根据用户C的Cookie信息以C的权限处理该请求,导致来自网站B的恶意代码被执行。

SSRF 叫做服务端请求伪造攻击,有的大型网站在web应用上提供了从其他服务器获取数据的功能。使用户指定的URL web应用获取图片,下载文件,读取文件内容。攻击者利用有缺陷的web应用作为代理攻击远程和内网的服务器(跳板)。 危害:

1、可对内网,服务器所在内网,受控服务器进行端口扫描,获取一些banner

2、对内网web应用进行指纹识别,通过访问默认文件实现。

3、攻击内外网web应用,主要是使用get参数就可以实现分攻击。

4、利用file协议读取本地文件。

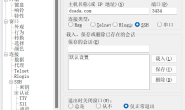

1.安装dedecms

2.测试是否存在,添加一个管理员,利用两个账号和浏览器分别测试

ie登陆admin1,谷歌登陆admin.抓包生成poc

admin修改完之后,用ie浏览器访问生成poc的代码,发现admin的笔名被修改了

恢复到之前,然后再把id改为2,继续用抓包ie访问

说明存在CSRF漏洞